A Rede da sua empresa é segura?

Já foi feito algum teste de invasão?

Não espere para ser invadido!

Sua empresa não é diferente das demais.

Você não precisa achar que está seguro, basta checar!

Auditoria e Teste de Invasão em Redes

Objetivo

O Serviço de Auditoria e Teste de Invasão busca identificar ameaças e vulnerabilidades através da realização de simulações de ataques de todos os tipos ao ambiente alvo.

Detalhamento do Serviço

Antes de qualquer atividade, deverá ser assinado um acordo formal de realização do serviço entre as partes envolvidas, a fim de eximir a contratada de responsabilidades legais associadas à quaisquer problemas ou complicações oriundos da execução do serviço solicitado. Será também assinado um Acordo de Confidencialidade (NDA-Non Disclosure Agreement) entre as partes.

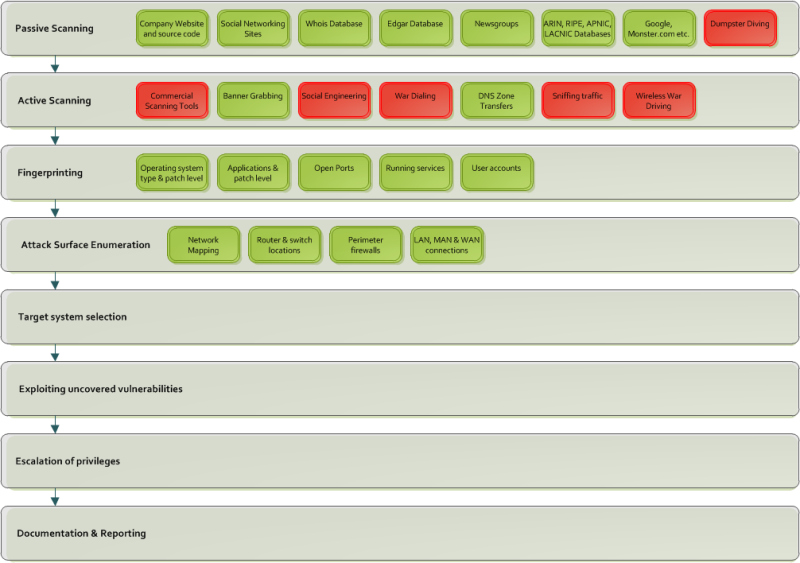

Testes de invasão (penetration tests, ou simplesmente pentests) são simulações controladas de um ataque real a uma rede, sistema ou ferramenta, visando avaliar a sua segurança. Durante o processo, é feita uma análise ativa de vulnerabilidades, fraquezas e deficiências técnicas da atual infraestrutura física e lógica que hospeda os “alvos” em questão (como sistemas e localidades acessíveis ao público externo e interno), com destaque para avaliações de disponibilidade, integridade e confidencialidade das informações do Cliente.

Nosso segue os padrões internacionais de Testes de Invasão, como NIST 800-115, OWASP, OSSTMM e ISSAF/PTF, além de utilizar ferramentas exclusivas, sempre com o objetivo de garantir a maior qualidade e confiabilidade possíveis para o serviço, realizado com total transparência junto ao Cliente.

Detalhamento das Atividades

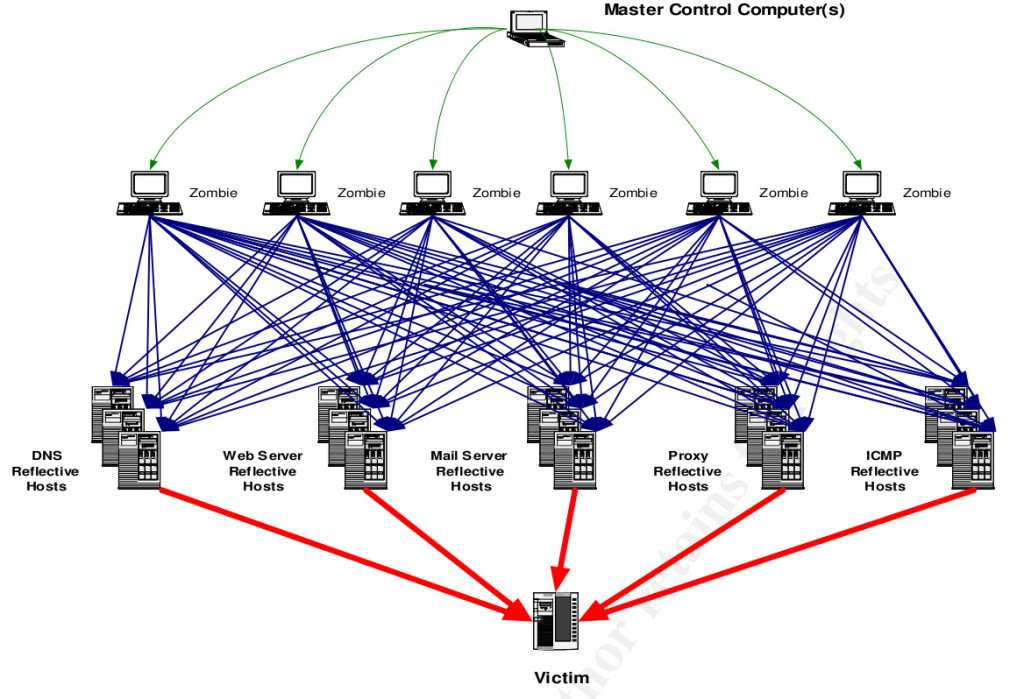

O serviço consiste na realização de uma auditoria Teste de Invasão na infraestrutura, seja remoto ou presencial, objetivando prover informações sobre vulnerabilidades e brechas que possam ser exploradas por usuários maliciosos. Os testes podem ser originados interna ou externamente e os auditores podem ou não ter acesso a informações sobre a estrutura (definição se o teste será do tipo “caixa preta” ou “caixa branca”). Testes de Negação de Serviço (DDoS-Deny of Service) podem também ser realizados, deste que estejam dentro do escopo do serviço contratado pelo cliente.

Os diferentes testes realizados serão modelados em diagramas de ataque, de acordo com dados identificados antes da etapa de invasão e em conformidade com perfil e dentro das limitações acordadas. A ordem de ataques seguirá o caminho de menor resistência a partir de pesos de dificuldade definidos no diagrama associado.

Ao longo da execução do serviço, toda e qualquer questão crítica identificada será imediatamente repassada ao Cliente para garantir que o mesmo esteja ciente do problema. Neste caso, a gravidade da questão apresentada será discutida com o Cliente e mecanismos de contorno ou correções serão apresentados.

Com o término do serviço, toda informação criada ou armazenada nos objetos-alvo dos testes é removida, de modo a deixar o sistema o mais próximo do estado em que foi apresentado antes do serviço.

Toda atividade realizada será registrada com data/hora e IP de origem e devidamente detalhada no relatório, através de ferramentas e metodologias próprias para finalidade.

Segue técnicas que serão utilizadas:

Sondagem e Mapeamento

Consiste na varredura por hosts ativos, mapeamento de topologia e regras de firewall e detecção de serviços em execução.

Força Bruta

Visa detectar serviços de autenticação ou controle de acesso vulneráveis a ataques de tentativa e erro de senhas. Analisa a qualidade da política de senha existente.

Análise de Tráfego de Rede

Verifica se é possível identificar e obter informações através da manipulação de tráfego de rede.

Avaliação de Servidores Web

Busca as principais vulnerabilidades em serviços deste tipo. Trabalha-se uma série de variáveis, de modo a tentar comprometer a segurança de serviços web.

Identificação e Exploração de Vulnerabilidades

Usa-se códigos malicosos visando explorar as vulnerabilidades identificadas.

Relatórios Gerados

Ao final do processo o cliente receberá um relatório técnico detalhado e uma apresentação sobre os testes realizados e seus resultados, assim como as recomendações de medidas de correção e seu grau de criticidade.

Acompanhe a Netstructure